Recentemente fomos brindados por diversas falhas no OpenSSL, este que é responsável pela criptografia e segurança de muitos Web Sites espalhados pelo mundo, praticamente o responsável pelo funcionamento do HTTPS de seu Web Site, isso mesmo, aquele cadeado verde (Pelo menos deveria ser verde) que fica ao lado do endereço de seu web site quando acessado de forma segura utilizando o https://www…

Mas como um protocolo de segurança e criptografia poderia apresentar falhas?

Bom, é como sempre dizemos a nossos clientes, nenhum sistema está 100% livre e a prova de falhas, existem falhas, porém existem formas de mitigá-las, que são formas de reduzir os riscos que tais falhas possam vir a acarretar a seu negócio ou empresa.

Existem pesquisas que afirmam que a cada mil linhas de códigos, pelo menos quatro bug’s (falhas) de segurança são descobertos, então é praticamente impossível um software sair sem nenhum bug de segurança, principalmente envolvendo algoritmos complexos como TLS, AES, e diversas outras cifras que o próprio OpenSSL traz consigo, e somente o tempo e pesquisadores da área de segurança é quem podem dizer se os sistemas estão falhos ou não, por isso que com o passar do tempo os softwares se atualizam e recebem novas versões, que são nada mais nada menos que correções dos erros das antigas versões.

Se o próprio protocolo de segurança e criptografia que a maioria da web utiliza, foi vítima nos últimos tempos de pelo menos 10 (dez) bug’s de segurança que podem comprometer a integridade das informações de diversas empresas ao redor do mundo, imagine web sites que estão toda hora expostos a diversos tipos de “intempéries” na internet, o Brasil não está longe disso, grande maioria dos servidores brasileiros ainda possuem vulnerabilidades antigas, e também vulnerabilidades no HTTPS/SSL (OpenSSL) como queiram chamar.

Mas quais os riscos que empresas sofrem na web com essas falhas?

Neste artigo iremos explicar os riscos e como empresas podem utilizar ferramentas para a mitigação deste tipo de vulnerabilidade.

As empresas que possuem estas falhas estão expostas a vazamento de informações, vazamento de credenciais e diversos outros tipos de vazamentos e interceptações, já imaginou a senha de administração de seu Web Site nas mãos da pessoa errada? ou então já pensou no seu cliente que está neste exato momento inserindo informações confidenciais em seu web site?

O seu cliente espera que ele esteja utilizando um ambiente seguro ao utilizar o https para acessar o seu web site, porém se a configuração do protocolo estiver incorreta, poderá acarretar no vazamento das informações que seu cliente está a enviar para seu web site, isso é um perigo!

Você pode até estar em uma “rede segura” dentro de sua empresa ou casa para acessar o seu web site e administra-lo, porém, e seu cliente, está em uma rede segura também?

São essas as questões que devemos levantar para abordar estes tipos de falhas em criptografias, que algumas podem não causar a execução de comandos em seu servidor (isso mesmo, algumas delas dão essa permissão), porém podem causar a quebra da criptografia e a interceptação de dados sigilosos e até mesmo a quebra de sessão de aplicativos web, podendo causar a “clonagem” de sua sessão no aplicativo do seu banco por exemplo, na máquina do cyber criminoso.

Mas falei muito até agora e sem nenhum momento tocar no nome das falhas, não é mesmo? hehe

Precisamos abordar bem os cenários que iremos explicar daqui para frente, pois vamos explicar cenários de ataques até então desconhecidos para muitos administradores de web sites e empresas que tem seus negócios baseados na web.

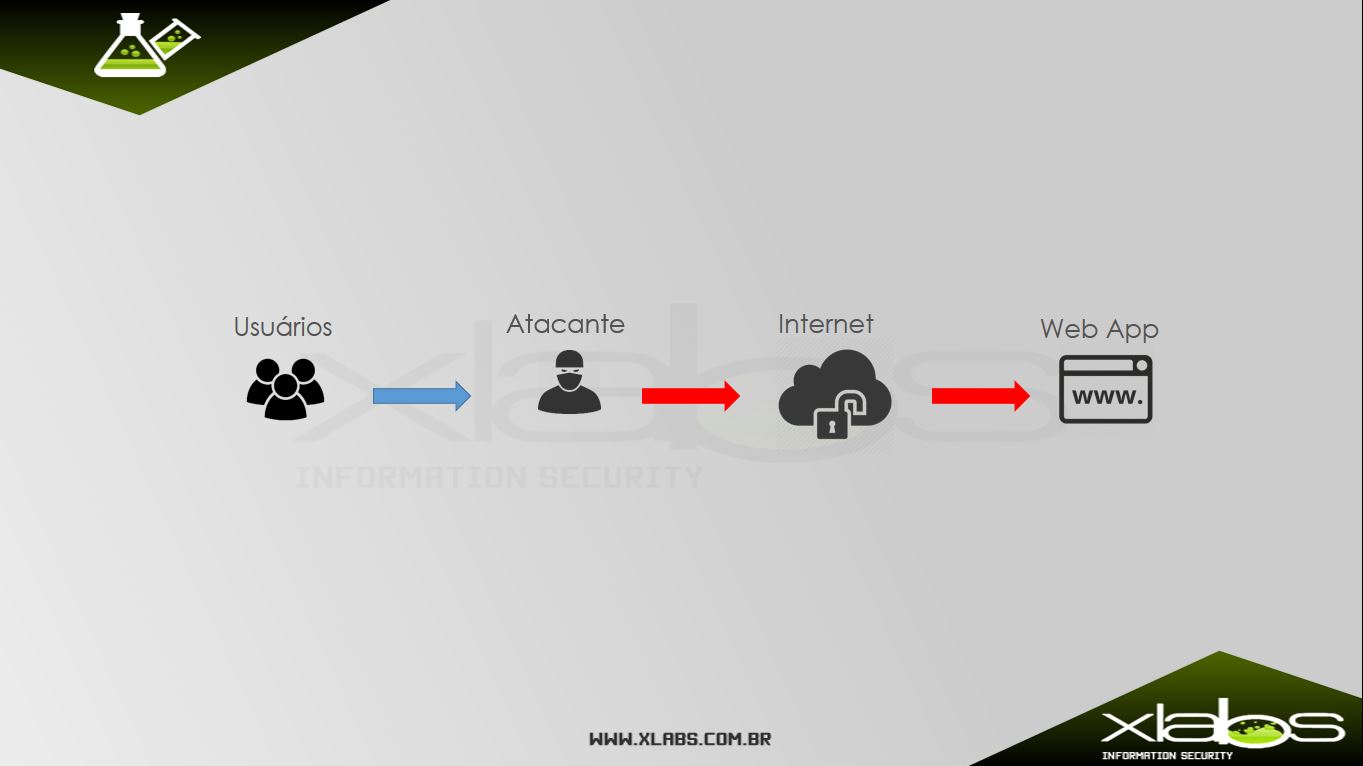

A técnica utilizada para a captura dos dados das vítimas é chamada de Man-in-the-middle, porém, existem variações da técnica chamadas Man-in-the-browser, onde o atacante não fica entre o computador da vítima e a internet, e sim somente entre o browser (navegador) da vítima e o web site afetado.

A seguir ilustramos em uma imagem como funciona a técnica de Man-in-the-middle onde o atacante se utiliza da rede da vítima para se “infiltrar” entre as comunicações de um computador com a internet,

Este tipo de ataque pode ocasionar a quebra de dados, a interceptação de credenciais, números de CPF, números de cartões de créditos e inclusive a quebra de senha para o acesso a sistemas de bancos na web.

Recentemente, startup’s como iFood e 99taxi sofreram ataques semelhantes, onde um de nossos consultores, o Igor Rincon, descobriu que através da técnica Man-in-the-browse poderia modificar os dados de transações destes aplicativos para celular, durante a comunicação deles com a API baseada em Web que estes tipos de aplicativos possuem.

Porém, nestes ataques não foram utilizadas as falhas no protocolo do HTTPS, estes detalhes ficam para o próximo artigo onde o Igor Rincon irá falar sobre o Pin-SSL implementado como uma nova feature em nosso Web Application Firewall em sua última versão.

Falamos tanto nas falhas porém nem tocamos no nome delas e nem o que elas são capazes de fazer, certo? bem… quase isso.

Já falamos bastante que estas falhas podem dar a oportunidade de cyber criminosos quebrarem as comunicações criptografadas de seu website. Então vamos aos nomes:

Partindo de 2011:

BEAST = CVE-2011-3389

Ano de 2012:

CRIME = CVE-2012-4929

Ano de 2013:

BREACH = CVE-2013-3587

Agora é que vem o susto e a explosão da quantidade de vulnerabilidades encontradas no OpenSSL,

Ano de 2014:

Heartbleed = CVE-2014-0160

Early CCS = CVE-2014-0224

POODLE = CVE-2014-3566

TLS-POODLE = CVE-2014-8730

Ano de 2015:

FREAK = CVE-2015-0204

OprahSSL = CVE-2015-1793 (isso mesmo, batizado com o nome da apresentadora Oprah)

LOGJAM = CVE-2015-4000

Ano de 2016:

DROWN Attack = CVE-2016-0800

Padding oracle in AES-NI CBC MAC check = CVE-2016-2107

E segue saindo vulnerabilidades no OpenSSL, a previsão é que nos próximos anos sejam os anos que o OpenSSL irá passar por uma boa maturação de segurança, pois com a descoberta dessas vulnerabilidades, os programadores desta plataforma de criptografia estão cada vez mais empenhados em deixar a plataforma segura e o mais livre possível de falhas.

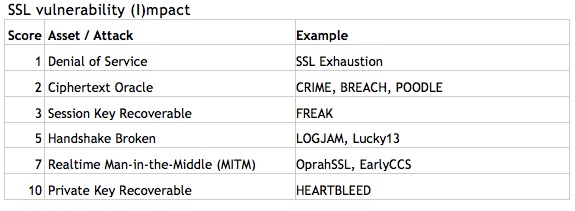

A seguir temos um quadro que demonstra os tipos de impactos que cada falha pode ocasionar,

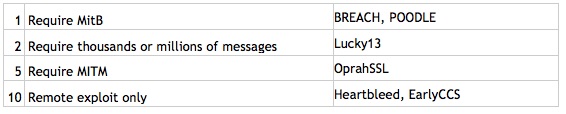

Em outro quadro temos as técnicas que cada tipo de falha é empregada,

E depois de tudo isso, como sei se meu web site não está vulnerável a este tipo de ataque?

É bem simples, existem sistemas na internet, de empresas especializadas em segurança da informação que analisam o tráfego HTTPS/SSL de seu web site para determinar se seu web server ou OpenSSL é vulnerável a estas vulnerabilidades e falhas no protocolo de criptografia.

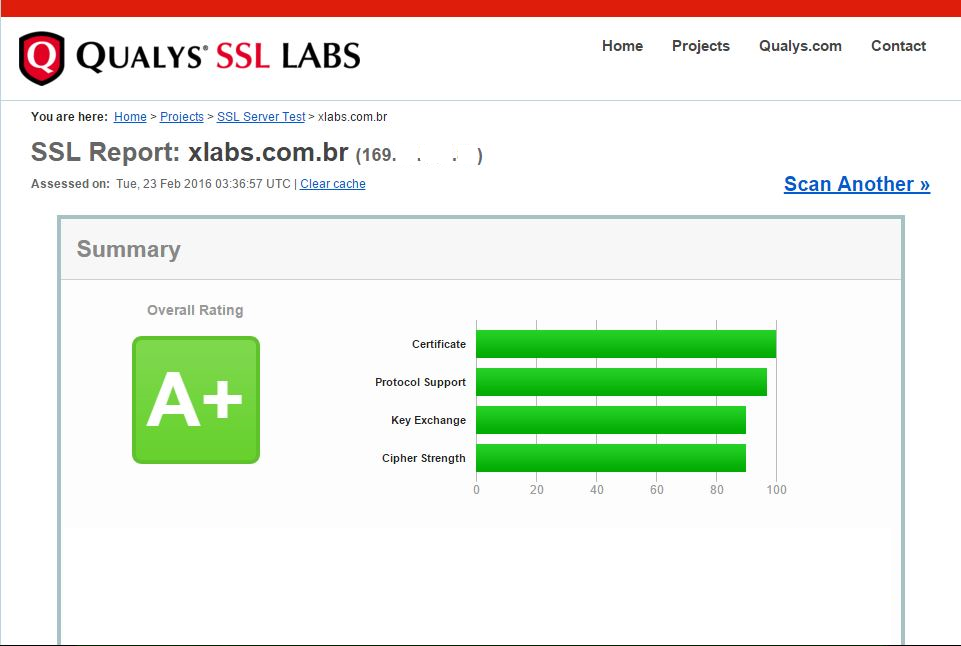

Podemos citar a SSL Labs que faz a análise em tempo real de seu web site e te entrega o resultado em poucos minutos, basta acessar o web site https://www.ssllabs.com/ssltest/analyze.html

Porém, se seu web site não tirar a melhor classificação, não fique preocupado, a XLabs Security está aqui para lhe ajudar, basta entrar em contato com algum de nossos especialistas e experimente nossa solução de Web Application Firewall gratuitamente por 15 dias sem a necessidade de cadastro de cartão de crédito.

E obtenha uma certificação A+, onde demonstra que sua configuração de HTTPS se encontra nos mais altos padrões de segurança e criptografia reconhecidos pela atualidade.

Conforme figura abaixo,