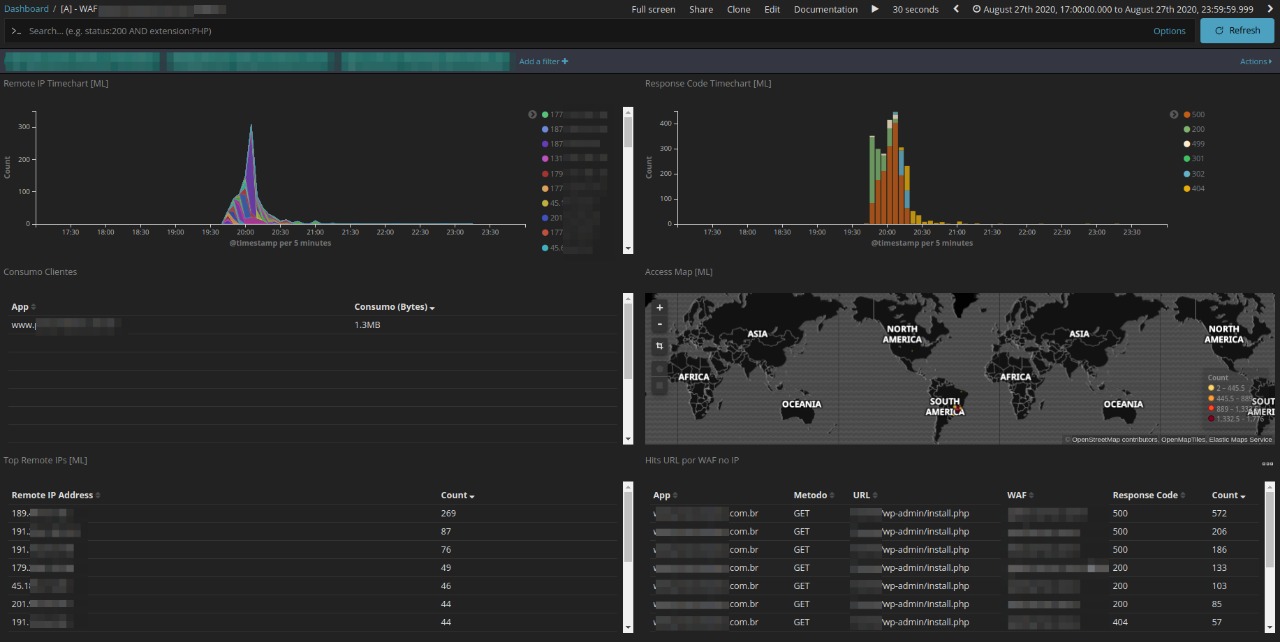

Em torno das 20h do dia 17 de agosto de 2020, o centro de operações de segurança da XLabs Security que monitora nossos sistemas de CDN e WAF, identificou uma anormalidade no tráfego na aplicação de um cliente.

O tráfego incomum estava sendo direcionado ao arquivo install.php do WordPress, provindo de diferentes origens, caracterizando um ataque de negação de serviço distribuído ou DDoS na camada de aplicação.

Figura 1 – Comportamento incomum identificado no monitoramento.

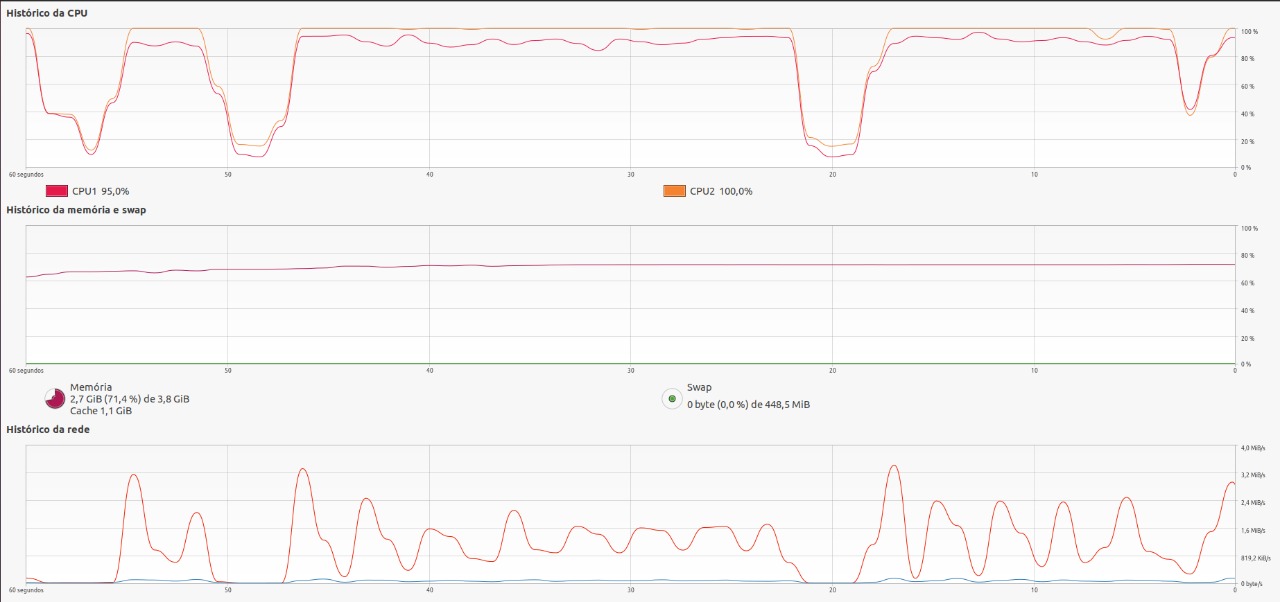

O evento foi então direcionado ao setor de Red Team para uma análise mais aprofundada da ameaça. Na exploração efetuada em laboratório, pelo especialista em segurança cibernética Guilherme Rubert da XLabs Security, notamos que se tratava de uma vulnerabilidade de negação de serviço, ocasionada pelo consumo excessivo de CPU do servidor, levando a indisponibilidade da aplicação.

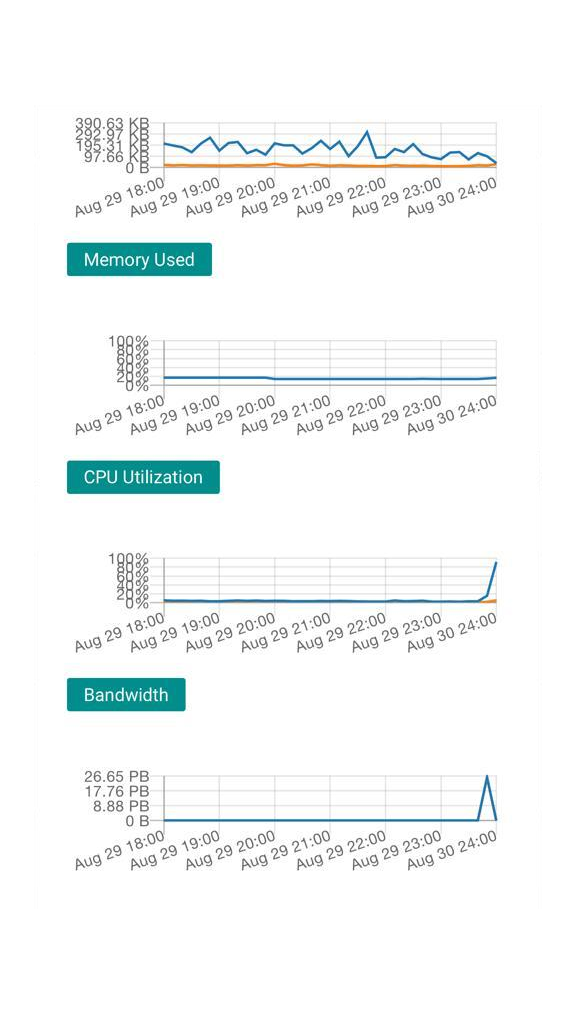

Para confirmar a vulnerabilidade, foram realizados também testes em produção, que ocasionaram em um consumo de 26,5 PB de dados entre o servidor da aplicação e o banco de dados, em um período de 2 minutos.

Percebemos também que o consumo de CPU foi elevado aos 100%, contribuindo para a indisponibilidade.

Figura 2 – Consumo excessivo de CPU durante a exploração em laboratório.

Figura 3 – Comportamento do servidor durante os testes em laboratório.

Figura 4 – Consumo de processador e de banda em ambiente de produção controlado.

Além do teste realizado no arquivo install.php, foram efetuados testes no arquivo install-helper.php que apresentou o mesmo tipo de comportamento, levando a indisponibilidade da aplicação.

As vulnerabilidades foram testadas nas versões 4.9.8 e 5.5 do WordPress, e reportadas ao banco de dados de vulnerabilidades do mitre, onde receberam os códigos CVE-2020-25518 e CVE-2020-25519.

Clientes que utilizam o WAF/CDN da XLabs Security já estão protegidos contra possíveis ataques a estes vetores. Entre em contato agora mesmo com nossos especialistas e saiba mais!