Notamos um recente aumento nas disseminações de Malwares se utilizando de extensões para aplicações do painel de controle do Windows, conforme podemos perceber em um caso analisado por nossa equipe do SOC (Security Operation Center), ao qual foi informada pelo cliente do recebimento de um e-mail suspeito vindo de um contato de sua lista de e-mail’s confiáveis, em cooperação com o cliente acessamos a sua estação de trabalho e damos inicio a mais um chamado.

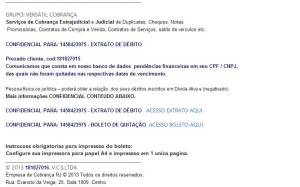

Ao acessarmos o computador do cliente, o mesmo demonstra o e-mail suspeito para o analista que está atuando na situação, o analista ao reparar o e-mail já detecta como uma possível ameaça ao usuário, conforme podemos demonstrar na imagem:

O cliente informou ao analista que não possui nenhum débito com esta pessoa para a mesma estar a enviar um boleto via e-mail, portanto classificamos o e-mail como de risco e o enviamos a equipe do SOC da XLabs para ser melhor analisado por toda a equipe, conforme foi constatado com nosso cliente, o mesmo informou que não efetuou o download e nem executou a aplicação suspeita em seu computador, mostrando que o treinamento de conscientização da cultura de Segurança da Informação oferecido pela XLabs Security foi eficiente.

Após o envio do e-mail suspeito para a equipe da XLabs Security o mesmo foi removido do cliente de e-mail do usuário, as primeiras análises efetuadas por nossa equipe do SOC demonstram no código fonte do e-mail os link’s aos quais iriam levar o usuário a um website que hospeda uma versão do Malware compactada, conforme podemos ver na seguinte imagem:

A imagem foi modificada no domínio utilizado para a disseminação do Malware.

Ao clicarmos no link oferecido pelo e-mail somos direcionados ao download do arquivo Boleto_Cliente_000473845.PDF.zip, que contém o seguinte artefato Boleto_Cliente_000473845.PDF.cpl, nossos analistas ao perceberem que se tratava de um novo Malware enviaram este artefato suspeito ao nosso sistema de análises dinâmicas de executáveis w32 ThorWeb, ao qual constatou se tratar realmente de um Malware classificado em nossos sistemas com o nome de Trojan.Win32.ChePro.rue de protocolo 458F97DD727242388500D1368628C7C7.

No inicio do post citamos o aumento de Malwares utilizando as extensões CPL e só foi citado este caso, porém nossos sensores espalhados pela rede mundial de computadores em apenas uma semana recolheram aproximadamente 36 amostras de Malwares diferentes, com o mesmo tipo de extensão, a Control Panel Application ou CPL assim demonstrando o atual interesse de cibercriminosos em utilizar extensões pouco conhecidas pelos usuários.

Como podemos observar alguns protocolos arquivados em nosso sistema ThorWeb:

| Protocolo | File Name |

| 35E226317617DBE41FF2F92DAF3C84E9 | Boleto_Emitido_vlr1980.cpl |

| D39C5E48DA3647B55DC1CC7B4EA66051 | comprovante.cpl |

| 80133A33665448011B50EC35A529BB1A | Flash11.cpl |

| 5BA371E953A47BBBCBD9CE4A06210425 | instagramvideomsg.avi.cpl |

| 99AB1ABDD12F873BE825CEDC5DA35000 | BoletoBradesco.jpg.cpl |

| B2611E5B0A5C4294FAECEEFE76898426 | Documentos.Anexo.cpl |

| D6F91931377821806F8BB731CF2282FB | Cheque.cpl |

| FB29DE1CBEC56E9EEC75C90A216587C6 | Protesto-cheque.cpl |

| 373877427EAB1DC620761711A2BE8ECF | 08272343.cpl |

| F68A41A411888EEF99D79CEC0E4C2888 | Copia_Cheques_Devolvidos_019281993_IMAGEM_JPG_..3765432.cpl |

| 4D7D868CBB61C73C888C64077492D16A | protocolo_doc.cpl |

| 663864B31EC7176D28E957294B11899C | Cotacao.CPL |

| 458F97DD727242388500D1368628C7C7 | Boleto_Cliente_000473845.PDF.cpl |

| 68AA584B7A16720997F05C41FA5747B3 | Boleto-id-110992.cpl |

| C9D8EAFE2CA7024216EA69A65333DBF5 | B.cobranca.pdf.cpl |

| 46B4EFE6089F518A9FFC6CD2F01E6E5C | cheque012011.jpg.cpl |

| 4E3123CA77C1E26BDE3C58E1BA522FA5 | Notificacao.cpl |

| FCB7DE5EFFD86A7270F321B1D215506F | Foto_Printscrean-conversa_safada_a_ex-amiga.cpl |

| C0E0EF6FB5E37B27E961028B1B82B2A4 | Mensagem_de_Voz_Facebook.cpl |

| D3C4BE5F9EC617DAA38AD450F2A637B4 | Copia_dos_Documentos.cpl |

| 53096C6E2712779BD3B586EFAFFAD1AE | Copia_Documentos.cpl |

| E7CCB8754EEB70D7BFDDB252A956D136 | install_flashplayer11x32ax_gtba_chra_dy_aih.cpl |

| 3697DDB98D6BCABB8F834194BEFEC162 | Copia_Documentos.cpl |

| 563135C2E446BA7670EAFF1435A0EA5A | flash_player_install_v12.cpl |

| 34D2C6AC481679AF88EAA02F06ECB633 | Nota-Fiscal.cpl |

| F3CD2B248C423942DD603105A1130F53 | Cheque.cpl |

| 5DB6A615893789EF2494C48B1784DC92 | Fotos.cpl |

| 342CE3C1AE77A188D3DD519619ACF417 | Cheque.cpl |

| 50FE01B51EABA861BFA3FA9E5164246A | Cheque.cpl |

| 0F55B0BBABB79F379BDDA373285826DE | Cheque.cpl |

| 797CF6D0BE928CF7FA7D4EBBECE43C5A | ComentarioDeVoz.cpl |

| A6942DAC6ABABC202AD96C08946D7DC5 | ComentarioDeVoz.cpl |

| 7965AD6B629C1C0B5D1E11CD9BA3B45A | Fotos.cpl |

| 1C6F5DA0DD0B9E8486AE08E1FDED0E80 | Cheque.cpl |

| F5DF502918DAD8544B665795CD8AF3A3 | Install_Flash_Player_11.1.102.755.cpl |

| 04A32540238EB8C93815EE2CD42BE540 | install_flashplayer_aih_update_win.cpl |