Nos últimos meses vimos um aumento significativo de ataques em diversas aplicações web, protocolos de administração de servidores como SSH, RDP, dentre outros…

O que tem se destacado desde meados de 2017 (até mesmo antes) para nossas equipes de infraestrutura, são os ataques de força bruta em serviços RDP’s (Remote Desktop Protocol) que tínhamos expostos para a internet. Mesmo monitorados, percebemos um aumento do uso de ataques de força-bruta distribuída, ou seja, servidores, computadores, dispositivos IoT, modens e até mesmo clouds inteiras alugadas para servirem de “BotNet’s” ou comumente conhecidos como “Computadores Zumbis”, compondo uma rede que distribui o ataque de força-bruta, a fim de evitar bloqueios direcionados para IP’s que abusam das requisições que falharem na autenticação.

Bloquear um dispositivo ou um IP abusando em autenticações é fácil, é… dizemos fácil para nós, existem administradores de sistemas que estão passando pelo sufoco de suprimir algum ataque desse tipo neste momento, pior mesmo é os administradores que nem sabem que estão passando por isso agora, mas voltando ao assunto…

E se o ataque vier de centenas de IP’s? Ou pior ainda, milhares de IP’s e dispositivos ao mesmo tempo? Aí que descobrimos os ataques de Password Spraying, uma combinação de ataques distribuídos, como num cluster distribuindo a carga de trabalho, onde as máquinas zumbis agora ao invés de serem utilizadas para inutilização de redes com DDoS, que são ataques de inundação de redes e sistemas a fim de negar um serviço e deixá-lo offline por um determinado período de tempo. Esse novo ataque tem por objetivo a evasão de sistemas de defesa para detecções de força-bruta, distribuindo a carga do ataque em diversos dispositivos, que assumem diversos IP’s ao redor do mundo, dispositivos esses que compõem a BotNet ou ‘rede zumbi’ dos atacantes.

É isso que nossas equipes tiveram que lidar nos últimos anos para defendermos nossas infraestruturas e além de defendermos nós próprios, não podemos perder nosso foco, que é defendermos nossos clientes deste tipo de ataque, porém… só falamos do protocolo RDP até o momento, nosso WAF não defende protocolos além do HTTP/HTTPS, mas por que estamos citando esse exemplo dos novos ataques de “Spraying” a RDP’s que detectamos?

Questão de tempo para esses ataques passarem a serem usados contra aplicações web, nós detectamos essas movimentações anormais nos protocolos RDP’s em 2017, em protocolos SSH em 2018, em 2019 e 2020 vimos o salto que deram para protocolos HTTP/HTTPS, atingindo aplicações web de diversos tipos e clientes nossos. Uma aplicação que nos chamou bastante atenção, foi o WordPress que passou a ser atacado massivamente com ataques de “Spraying” associados a uma técnica de força-bruta que chamamos por Brute-Force Amplification, onde um malfeitor em apenas um “one-shot” permite testar mais de 5000 senhas com uma única requisição.

E em 2021 fechamos o ano com a descoberta dessa técnica já sendo associada a ataques direcionados a aplicações próprias de clientes nossos, ou seja, as BotNets de dispositivos zumbis que são usadas para originar os ataques de Spraying começaram a serem adaptadas para ataques mais direcionados e complexos, e a tendência que vemos para essa situação é a utilização desse tipo de ataque para a exfiltração de dados, ou até mesmo a enumeração de usuários em plataformas que as próprias empresas desenvolvem e não mais só em plataformas conhecidas de mercado.

Isso demonstra mais ainda a necessidade das empresas investirem em um WAF e uma CDN que esteja preparada para detectar estes e outros tipos de ataques avançados que estão surgindo a cada momento. Também não podemos esquecer dos testes de intrusão, que ajudam as empresas a detectar esses possíveis problemas antes mesmo que um malfeitor tenha acesso a falhas que possam levar a esses tipos de situações.

Cenário Futuro

E o que vemos como um cenário futuro? Um aumento desses problemas, devido a falta de preparação ou de conhecimento de alguns administradores de redes e sistemas web, talvez um agravamento da situação, devido a alguns administradores de redes acharem essas movimentações completamente normais, vimos alguns administradores em fóruns respeitados na internet, como Stackoverflow e ademais fóruns comentando que são, “ações normais” efetuadas por navegadores iOS da Apple por exemplo, efetuando verificações das credenciais armazenadas nos mesmos.

Esquecem esses administradores de verificarem a reputação dos IP’s que estão cometendo esses abusos, a localização e a procedência do IP, onde muitas vezes, os próprios administradores acreditam num crescimento exponencial de suas aplicações, porém, não contam ou não rastreiam a origem dos IP’s que estão efetuando as conexões, ao qual verificando, muitas vezes pertencem a Cloud-Servers, IP’s fora da zona geográfica de atuação da empresa ou da aplicação, e até mesmo IP’s com baixa reputação na internet, aqueles IP’s conhecidos por gerar ataques dos mais variados tipos.

Por resolução, alguns administradores preferem aumentar as instâncias nos Cloud’s, como AWS da Amazon, Google Cloud, etc… alguns até preferem deixar as instâncias em “modo elástico”, fazendo com que a aplicação aguente sim a grande quantidade de requisições e carga, porém, não se dando conta que no final do mês a conta do billing virá, e pior ainda, ajudando um malfeitor a extrair informações de forma indevida dos seus sistemas, pagando por isso no final.

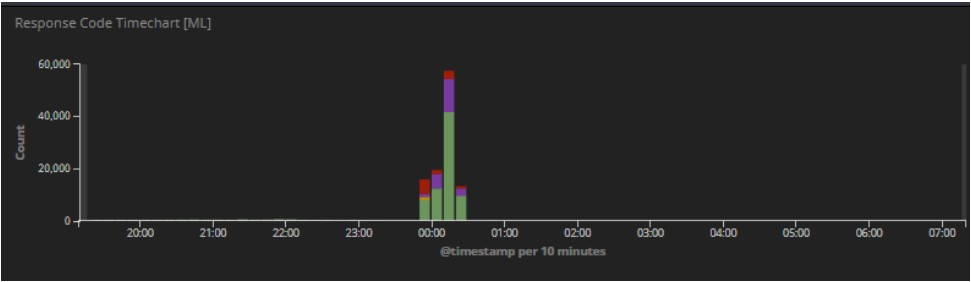

User Enumeration Spraying detectado por nosso WAF.

Ainda não conhece as nossas soluções de Web Application Firewall (WAF) e Teste de Intrusão (Pentest)? Fale agora mesmo com nossos especialistas e saiba qual atende as necessidades do seu negócio!